2015��09��22��08:21�����ֻ�

�� ���л�˵ �ղر���

�����������ԣ�̫ƽ�������

����һ���Է�հ�ȫ���Ƶ�ƻ��iOSϵͳ�����������ΪXcodeGhost�¼����й�����һ�����ͷ��Ҫ֪������֮ǰ��ƻ����AppStore��ֻ���ֹ�5�����Ӧ�ã�����εĹ�ģ��Ȼ���������ֵļ��������༸ʮ��������ƻ��������ʲô���ŵ�������ε� XcodeGhost�¼���

���Ҫ��������ı��ʣ����ǵ����˽�һ�ֽ���Դ�벡���Ķ�����

����

Դ�벡��Ken Thompson Hack

������1984���ͼ�齱�佱��ʽ�ϣ�Unix֮��Ken Thompson������һƪ��Ϊ�������Ų���֮���εķ�˼��(Reflections On Trusting Trust)����˵�������㻹�����ڡ�ǰ20���ACMͼ�齱��˵�����Ȿ�����ҵ�����

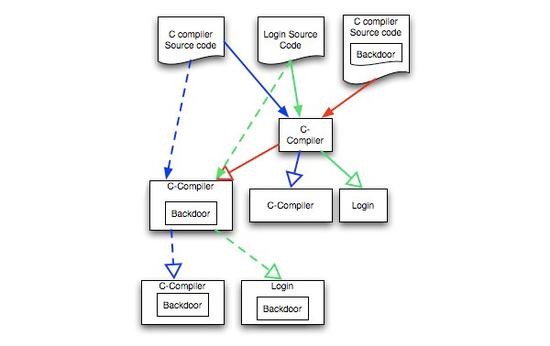

Ken Thompson HackԴ�벡��ͼʾ

����Ken Thompson����������һ�ֳ���������ڿ���ij���������м��������δ��룺

������һ�δ��룺�ñ�����������ij�����ȻЯ�����ţ��ڿͿ���ʹ����Щ�����������¡�

�����ڶ��δ��룺�������������������һ����������Դ����ʱ���ͼ����һ�δ���͵ڶ��δ��뱾����

��������һ���������������ɸñ�����������ɵij����Դ����š������������Ѿ�֪���˸ñ��������ɵij����к��ţ���������ijЩԭ����ֻ��ʹ����������� ʱ������ܻ�ϣ���������������������������Ȼ��ɾ�������ɳ�����к��ŵĴ��룬�������ܹ��û�һ�����ɾ����ı������ˡ�

�������ǵڶ��δ�������Ϊ����һ��������������ִ����һ������ʱ�����ɾ����ı������ֻ�����Ⱦ�ϵ�һ�δ��롣�������Ȼֻ���������������Ϊ���ߣ���ô����Զ������������ᡣ

����

Դ�벡�����ĵĺ��

�����������һ��Я��Դ�벡���ı�������Ϊ�˾��������ʹ�õĹ��ߣ���ô���ֲ������ܹ�������Ϣ����������ʹ�øù��߱���ɵIJ���ϵͳ��Ӧ��������

������Щ����������QQ���ŵȹ�ͨ���ߣ�Ҳ������������

֧�����Ƚ��ڹ��ߣ��ֻ�����Windows��ƻ��OS X�Ȳ���ϵͳ�����������ɱ��������debugger������±�����������ֹ��������ô֪����Щ�������ɸ�Դ�벡���ı�����д�ɵ��أ�

��������Դ�벡����չ������������������������Ƶر���ȫ����Ⱦ�������������һƬ������������ֻ������ԭʼ�Ļ����룬������һ���������������µ����������ˡ�

����

Ken Thompson���������ʲô��

Ken Thompson

������ƪ�������Ų���֮���εķ�˼����ʵ���ϱ�����Ken Thompson�Ե�ʱ������ҵ�ĵ��ǡ�

���������Ƿ�Բ�����ȫ��������д���ɵĴ���̫�����Σ�

���������Ƿ�Ӧ�öԱ������ȡ�����������������һ�����ʣ�

���������ȷ���ҵı������ǡ������ġ������ǡ�������Դ�벡������

������Щ������32���Ľ����Ѿ����˽��������Ʃ��У������ǩ�����ǹ�ϣֵ����Ken Thompson���ֱ��л��ɵ�̬�ȣ��Ծ�ֵ��ÿһ������Աѧϰ��

����

����XcodeGhost

����XcodeGhost��������Ken Thompson��˵������Դ�벡������Ȼ���������߱�Ken Thompson Hack�ĵڶ��δ�������������Ⱦ��������

�ض���Xcode��������������XcodeGhost

��������XcodeGhost������Ȼ�ܹ�ͨ��������Ĺ���XCode������������iOSӦ�ö��������˺��š�(Ken Thompson Hack�ĵ�һ�δ���)

��������Xcode����������iOSӦ�õ�Ψһ���ߣ�����ƻ���ٷ�������Դ����Ϊ������֪��ԭ�����ؼ������ټ��Ϲ�����ũ��ǽ���������ɵ��ðٶ����������ظ���Ӧ�ù��ߵ�ϰ�ߣ�һ������������ڸò����Ĺ㷺������

����

XcodeGhost�ܸ�ʲô��

����Ŀǰ�Ѿ�ȷ�ϵ�XcodeGhost�����������������ܣ�

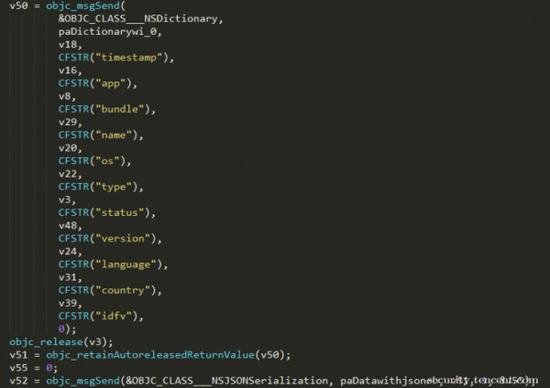

����1.�ܸ�ȾApp�������ض������������ռ�����ϵͳ��Ϣ��������ʱ�䣬Ӧ�����Ƽ��汾���������ԣ�����ϵͳ�汾���豸���ͣ�������ȵȡ�

2.�ܸ�ȾApp���ܸ�ȾiPhone�е��������ɷ��������ƵĶԻ��ڡ�

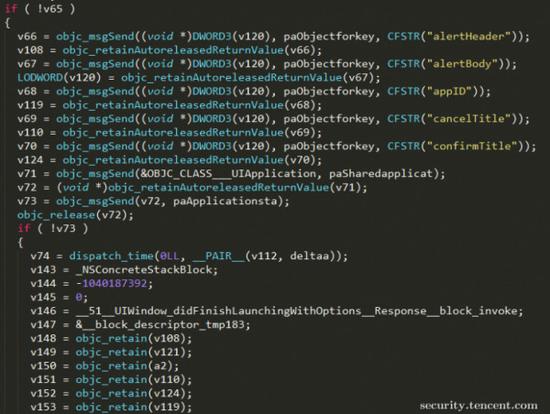

����XcodeGhost����ͨ����һ�����ܻ�õ���Ϣ����ȷ���ֲ�ͬiPhone�û���Ȼ����ͨ���ڶ�������ʵ�ֽ�һ���ع�����������αװ���ڹ�ҳ������ȡ���iCloud���룻Ҳ������αװ��֧��ʧ�ܣ��뵽ijij֧�������������������ý�Ǯ�ȵȡ�

������Ȼ�����ֹ���Ҳ�Ƿdz���ʶ�Ƶġ�����XcodeGhost��αװ�ڹ�����ʱ����ᷢ������Ҫ������Apple ID�����ù�ƻ�������Ѷ�֪����Apple ID��iOSϵͳ�ڲ��������ȼ��ܸߵ���Ϣ���ڹ�����һ�㶼��Ĭ�����Apple ID�˺�(����AppStore֮��)��ֻ��Ҫ���������롣����һ���㷢����Ҫ�ֶ�����Apple ID�˺ŵ�Ӧ�õ�������������ȷ������XcodeGhost�ĵ�����Ϊ�ˡ�

����

Apple��˾����ж�����Σ�

�������ܾ�������˶������ƻ����������Ļ��Ǻӽ��ö�ô��̣��������Ӧ����˶�ô�ϸ������Ӳ����ô�����㡱�������㻹�DZ�������ѽ��

�����ԣ����XcodeGhost�¼���������ƻ����ʷ�������İ�ȫ�¼�����ƻ�����ȷʵ�Ƚϡ���ù������Ϊ������Դ�벡����

ƻ���������������ÿһ��Ӧ��

�������ȶ���ƻ����AppStore���ԣ����ֲ��������������ġ�Ϊʲô��ƻ����Ӧ���̵����ֻ��ȷ��App��������ЩϵͳAPI������Щ���������õ�API���Ǿ��������ؼ��飬��������������ϵͳɳ��ȥ��ȡ�Ƿ���Ϣ��

����������֮�⣬ƻ��������ͨ��������������ȥ��̬����һ��App�����ܹ���ô�������������������Դ����Ҳ��������(������ԵĻ����Ǿͱ�ʾƻ��ÿ�ϼ�һ������Ὣ����������������һ�飬�����������������)

������ô���˻����ˣ����ֹ����ѵ����������ˣ�ȷʵ�����̶ֳ��ϵİ�ȫ����ֻ�ܼ����ڿ����ߵ����ʣ�����Ȼϵͳ������ɳ�и���Ҳ�Ƿdz��ؼ���һ�㡣

����Ʃ��iOS�����߾ͽ�Apple ID��Ƴ��˺ܸ����ȼ��Ķ�������������������ȡ������Ϣ����ô���ĵ��㵯���ͺ���ʵ���ڹ������������ˣ������ϵͳɳ�е��������ڡ�

������Ȼ��ƻ����ؾ���û������Ҳ�������⡣������XcodeGhost�����ĸ�Դ�����ڷ�յ����绷��ȷʵ����Ҫ���ء�(��Ȼ��������Ա�����ɾ���У�顱��ϰ��Ҳ��������)

����

�������Ǹ��������

����˵�������ʵ���Ҳ������εġ���Σ������ʵ��û��������������ô���ء�

�������ȣ�XcodeGhost�������ȡ����Ϣ���dz�����Ϣ��������������˵���˽���ϡ���Σ��������ֵ������ڵĵ��㹥������ʵҲ�ȽϺ÷ֱ棬��ֻҪ���ĸ���Ҫ������Apple ID�����ˡ�

���������Ҳ�Ҹ棬��������������������ڵ�����Ӧ������Apple ID�����飬�������ġ����������ڲ��ǵ��ˣ�Ҳ�������ģ������Ƚϱ��ա�